O avanço tecnológico e a crescente adoção de modelos de trabalho flexíveis, como o home office e o híbrido, têm levado as organizações a repensarem suas estratégias de segurança cibernética. Neste contexto, a tecnologia de Acesso à Rede Zero Trust (ZTNA) da Fortinet emerge como uma solução robusta, substituindo modelos legados, como as VPNs tradicionais, por um sistema mais seguro e eficiente. Este artigo explora o que é a ZTNA da Fortinet, detalha o produto FortiGate, e discute como a integração com a solução NGFW (Next-Generation Firewall) potencializa a segurança dos dados corporativos.

O Que é ZTNA Fortinet?

ZTNA, ou Zero Trust Network Access, é uma abordagem de segurança que assume que ameaças podem existir tanto dentro quanto fora das redes corporativas. Diferentemente das VPNs que oferecem acesso amplo a uma rede, o modelo de Zero Trust avalia continuamente a necessidade de acesso e adapta as permissões de forma dinâmica e restrita. A premissa é simples: “nunca confie, sempre verifique”.

À medida que você reflete sobre a definição de Acesso a Rede Zero Trust (ZTNA) e como isso se aplica à sua organização, considere estas perguntas importantes:

1. Quem são as entidades (usuários, dispositivos e postura de segurança) em que confiamos?

- Entidades Confiáveis: São usuários e dispositivos que foram verificados e validados através de métodos de autenticação seguros e possuem uma postura de segurança que cumpre com as políticas corporativas. Eles têm permissões definidas claramente para acessar recursos específicos com base na necessidade e no contexto.

- Características de Entidades Não Confiáveis: São aquelas que não passaram pelos processos de verificação necessários ou que apresentam comportamentos anômalos e posturas de segurança que não atendem aos padrões estabelecidos pela política de segurança da organização.

2. Quais são as aplicações e recursos que querem os proteger?

- Aplicações e Recursos Protegidos: Incluem servidores de dados críticos, informações confidenciais de clientes, propriedade intelectual, e infraestruturas essenciais que, se comprometidas, poderiam causar danos significativos à organização.

- Níveis de Confiança para Acesso: O acesso a essas aplicações e recursos é geralmente categorizado em diferentes níveis de confiança, que determinam quão rigoroso é o processo de verificação. Isso pode incluir autenticação multifatorial, verificações de segurança do dispositivo, e análises comportamentais.

3. De onde as entidades confiáveis estão conectando? Onde estão localizadas as aplicações protegidas?

- Localização das Entidades Confiáveis: Podem conectar-se de qualquer lugar, incluindo residências, cafés, escritórios regionais, ou diretamente dentro das instalações corporativas. A flexibilidade e segurança no acesso remoto são críticas.

- Localização das Aplicações Protegidas: Estas podem estar alojadas em servidores internos dentro da VLAN do servidor da sede corporativa, data centers, ou distribuídas através de serviços na nuvem.

4. Como as entidades confiáveis se conectam às aplicações protegidas?

- Métodos de Conexão: O acesso é geralmente realizado através de métodos seguros como RDP, SSH, HTTPS, entre outros, dependendo da natureza do recurso. O ZTNA garante que toda conexão seja autenticada, autorizada e criptografada para minimizar os riscos de interceptação ou acesso indevido.

Cada uma dessas questões ajuda a moldar a estratégia de segurança baseada no modelo de confiança zero, assegurando que apenas entidades verificadas e confiáveis tenham acesso aos recursos críticos, independentemente de sua localização. Implementar uma arquitetura de ZTNA como a da Fortinet envolve entender profundamente quais recursos precisam de proteção e garantir que os controles de acesso sejam proporcionalmente rigorosos, para mitigar possíveis ameaças internas e externas.

FortiGate: O coração da solução de ZTNA da Fortinet

O FortiGate é mais do que um simples firewall. Esta solução de NGFW da Fortinet integra múltiplas funções de segurança avançadas, que vão desde a prevenção contra intrusões até a filtragem de conteúdo web, unificadas sob uma única plataforma de gerenciamento. O FortiGate é crucial para a implementação de ZTNA porque serve como ponto de controle para todo o tráfego de rede, garantindo que apenas usuários autenticados e dispositivos autorizados obtenham acesso aos recursos de rede necessários, conforme a política de segurança da empresa.

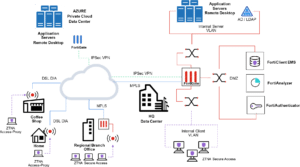

Na imagem acima, as entidades confiáveis são usuários corporativos e dispositivos que acessam de casas, cafeterias, escritórios regionais e dentro da sede corporativa (HQ).

Eles necessitam de acesso aos servidores de aplicação dentro da VLAN do servidor interno da sede corporativa e aos servidores de aplicação na nuvem. Eles podem estar acessando os servidores de aplicação por meio de desktop remoto (RDP), SSH, HTTPS, SMB ou outros métodos.

Tradicionalmente, os usuários remotos teriam acesso VPN a cada uma das redes protegidas, o que requer a estabelecimento de diversos túneis remotos. Clientes internos podem, inadvertidamente, receber mais acesso do que o necessário, como acesso à rede DMZ. O ZTNA presume que nenhum usuário ou dispositivo é confiável, até que o corretor de confiança confirme que o dispositivo e o usuário são realmente quem dizem ser, e que sua postura de segurança está conforme os padrões da empresa. Isso reduz significativamente o acesso não autorizado de um dispositivo desconhecido com credenciais roubadas, e a chance de um host comprometido acessar recursos protegidos. O controle de acesso baseado em função reduz movimentos laterais e mantém um controle de acesso semelhante baseado em níveis de acesso, independentemente da localização.

Como funciona a integração de ZTNA com o NGFW da Fortinet?

A tecnologia ZTNA (Zero Trust Network Access) da Fortinet redefine a maneira como as permissões de acesso são concedidas dentro das redes corporativas. Diferente das VPNs tradicionais que permitem um acesso amplo e menos segmentado, o ZTNA assegura que apenas entidades confiáveis (usuários ou dispositivos comprovadamente seguros) tenham acesso às aplicações críticas e aos recursos da rede.

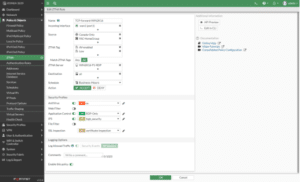

- Firewall FortiGate

O FortiGate, um firewall de próxima geração (NGFW) da Fortinet, é peça central na arquitetura ZTNA. Ele atua como um corretor de confiança, consolidando entradas de dados, processando-as e tomando decisões inteligentes de política com base em um algoritmo de confiança para depois aplicá-las. Isso inclui varredura de tráfego para detectar anomalias, malware, e outros riscos, além de controlar o acesso às aplicações de maneira granular conforme os padrões de tráfego observados.

- Proteção de Aplicações e Recursos

No âmbito de ZTNA, é crucial definir claramente quais aplicações e recursos precisam de proteção e quem tem acesso a eles. A Fortinet implementa isso através de segmentação e micro-segmentação, ajudando a organizar os recursos em grupos intuitivos que facilitam para os administradores de rede gerenciar acessos. Isso previne acessos desnecessários e movimentos laterais dentro da rede protegida, algo particularmente importante em redes corporativas que abrangem múltiplas localizações e a nuvem.

Vantagens do ZTNA da Fortinet para as empresas

A adoção de ZTNA pela Fortinet oferece múltiplas vantagens sobre as soluções de VPN tradicionais, especialmente em termos de segurança, flexibilidade e desempenho:

- Minimização de Superfícies de Ataque: Ao limitar o acesso a recursos específicos e monitorar constantemente o comportamento do usuário, ZTNA reduz significativamente as oportunidades para ataques cibernéticos.

- Acesso Segmentado e Controlado: Diferente das VPNs que expõem toda a rede, o ZTNA permite o acesso fracionado baseado nas necessidades específicas do usuário, o que aumenta a segurança e reduz o risco de movimento lateral de ameaças dentro da rede.

- Melhor Desempenho de Rede: Ao eliminar o redirecionamento desnecessário de tráfego através de um ponto central (como ocorre com muitas VPNs), o ZTNA da Fortinet permite uma experiência de usuário mais rápida e eficiente.

- Integração com a Cloud: A solução ZTNA está preparada para operar integradamente com serviços baseados na nuvem, facilitando a transição para infraestruturas de cloud híbridas ou públicas.

- Identificação e Autenticação Rigorosa: Cada tentativa de acesso à rede passa por uma autenticação detalhada, onde a identidade do usuário e a segurança do dispositivo são verificadas antes de conceder acesso.

- Políticas Dinâmicas de Acesso: Dependendo da avaliação do contexto do acesso, como localização do usuário, tipo de dispositivo, e sensibilidade dos dados solicitados, as políticas de acesso são adaptadas em tempo real.

- Inspeção e Log de Tráfego: Todo o tráfego permitido através do FortiGate é inspecionado para detectar possíveis ameaças, e as atividades são registradas para auditorias de segurança futuras.

- Segurança Consistente em Todos os Pontos de Acesso: Independentemente de onde o acesso é tentado – redes locais, nuvens públicas ou privadas – as mesmas políticas de segurança são aplicadas, mantendo a consistência e a integridade da proteção de dados.

Exemplos Práticos de Aplicação do ZTNA da Fortinet

Exemplo 1: Empresa de Tecnologia

Uma empresa de tecnologia global implementou ZTNA da Fortinet para garantir que seus desenvolvedores pudessem acessar sistemas críticos de desenvolvimento e produção de forma segura, independentemente de sua localização. Com políticas dinâmicas, o acesso é ajustado com base na verificação de identidade e contexto do acesso, proporcionando flexibilidade sem comprometer a segurança.

Exemplo 2: Instituição Financeira

Para uma instituição financeira, proteger dados sensíveis é primordial. Utilizando o ZTNA Fortinet, o banco estabeleceu controles rigorosos de acesso a registros financeiros, permitindo que apenas dispositivos e usuários verificados acessassem os sistemas de registro, tudo monitorado em tempo real pelo FortiGate.

Substituição da VPN Legada pela ZTNA

A principal vantagem do ZTNA da Fortinet em relação às VPNs legadas está na sua capacidade de oferecer acesso direto e seguro a recursos específicos, eliminando o acesso amplo e menos seguro típico das VPNs. Este modelo não apenas fortalece a segurança como também melhora a performance da rede e a experiência do usuário, facilitando a gestão de identidades e acessos, e integrando-se perfeitamente a ambientes de nuvem, cada vez mais presentes nas empresas modernas.

Conclusão

Em conclusão, a solução ZTNA da Fortinet representa uma evolução significativa sobre as VPNs tradicionais, oferecendo uma combinação poderosa de segurança rigorosa, flexibilidade de acesso e eficiência operacional. Para empresas que buscam proteger seus dados em um mundo cada vez mais complexo e interconectado, o ZTNA da Fortinet se apresenta como uma escolha estratégica e indispensável. om o ZTNA, as empresas podem garantir que apenas recursos e aplicações críticos sejam acessados, e apenas por entidades devidamente verificadas e seguras, reforçando a segurança cibernética em um mundo onde as ameaças são cada vez mais sofisticadas e difíceis de prever.

Percebeu como a solução de ZTNA Fortinet para é fundamental para a modernização da infraestrutura de TI da sua empresa? A NowCy é especialista em soluções de Cibersegurança, o que garante melhor utilização dos recursos, suporte diferenciado, maior performance e tranquilidade para a sua equipe se concentrar no que é mais importante para o seu negócio.

Perfil do Autor

- Leandro Lima

- Atualmente exerce a função de Diretor Tecnologia & Produtos na NowCy. Possui 12 anos de experiência em Infraestrutura de TI e Segurança da Informação. Atuando na coordenação e elaboração de projetos para organizações governamentais e privadas. Possuí dezenas de certificações profissionais, em destaque: Fortinet NSE 1, 2, 3, + Cisco CCNA R&S & CCNP R&S - ITIL - IPv6 Enginner - SentinelOne Core - Picus Security, dentre outras.

Últimas Postagens

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike

Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa

Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades

Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades