Garantir acesso à internet e aplicativos para qualquer usuário, dispositivo ou workload conectando-se de qualquer lugar do mundo significa prevenir ataques antes mesmo de começarem. O Zscaler Advanced Threat Protection (ATP) é um conjunto de serviços de proteção contra ameaças cibernéticas e proteção de dados alimentado por inteligência artificial incluído em todas as edições do Zscaler Internet Access (ZIA), que oferece defesa contínua contra ataques cibernéticos complexos, incluindo malware, campanhas de phishing e mais.

Utilizando avaliações de risco em tempo real baseadas em inteligência de ameaças que o Zscaler coleta de mais de 500 trilhões de sinais diários, o ATP impede phishing avançado, ataques de comando e controle (C2) e outras táticas antes que possam impactar sua organização. No geral, o Zscaler opera a maior nuvem de segurança global, com 150 data centers, e bloqueia mais de 9 bilhões de ameaças por dia. Além disso, nossa plataforma consome mais de 40 feeds de inteligência de ameaças da indústria para análises e prevenção adicionais de ameaças. Com o ATP, você pode:

- Permitir, bloquear, isolar ou alertar sobre páginas da web com base em pontuações de risco determinadas por IA;

- Bloquear conteúdo malicioso, arquivos, botnets e tráfego de C2;

- Impedir phishing, spyware, criptomineração, adware e webspam;

- Prevenir perda de dados via IRC ou túneis SSH e tráfego de C2;

- Bloquear cross-site scripting (XSS) e comunicações P2P para evitar injeção de código malicioso e downloads de arquivos.

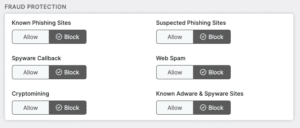

Para fornecer essa proteção, o Zscaler inspeciona o tráfego – criptografado ou não – para bloquear tentativas de ataque à sua organização. O Zscaler ThreatLabz descobriu em 2023 que 86% das ameaças são entregues agora por canais criptografados, destacando a necessidade de inspecionar todo o tráfego minuciosamente. Habilitar proteção contra essas ameaças leva apenas alguns minutos no ATP no console de gerenciamento do Zscaler Internet Access. Este blog o ajudará a entender melhor as táticas de ataque que o ATP previne de forma contínua. Recomendamos selecionar “Bloquear” para todas as opções de política e definir a configuração de tolerância de risco de “Proteção de Conteúdo Suspeito” como “Baixa” no painel de configuração do ATP no console de gerenciamento do ZIA.

Evite que o conteúdo da web comprometa seu ambiente com a política do ATP

Para evitar que o conteúdo da web comprometa seu ambiente, a política do ATP protege seu tráfego contra fraudes, comunicações não autorizadas e outros objetos e scripts maliciosos. Para reforçar a segurança da web da sua organização, o serviço Zscaler ATP identifica esses objetos e impede que eles baixem arquivos ou scripts indesejados em um dispositivo final por meio do navegador do usuário.

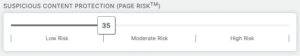

Usando modelos de aprendizado de máquina multidimensionais, o serviço ZIA aplica análise de IA em linha para examinar tanto a URL de uma página da web quanto seu domínio para criar pontuações de Risco da Página e do Domínio. Dada a magnitude do conjunto de dados e das entradas de inteligência de ameaças do Zscaler, a pontuação de risco não depende de indicadores específicos de comprometimento (IOCs) ou padrões.

O uso de IA/ML para analisar páginas da web revela conteúdo malicioso, incluindo scripts injetados, ActiveX vulneráveis e iFrames de zero pixel. A pontuação de Risco do Domínio resulta da análise dos dados contextuais de um domínio, incluindo país de hospedagem, idade do domínio e links para domínios de alto risco. As pontuações de Risco da Página e do Domínio são então combinadas para produzir uma única pontuação de Risco da Página em tempo real, que é exibida em uma escala deslizante.

Essa pontuação de risco é então avaliada em relação ao valor de Risco da Página que você define na configuração do ATP (conforme mostrado abaixo). O Zscaler bloqueará usuários de acessar todas as páginas da web com uma pontuação de Risco da Página maior que o valor que você definir. Você pode definir o valor de Risco da Página com base na tolerância de risco da sua organização.

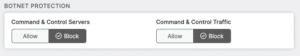

Interrompa a comunicação automatizada de botnets com ATP

Um botnet é um grupo de dispositivos conectados à internet, cada um dos quais executa um ou mais bots, ou pequenos programas, que são usados coletivamente para interrupção de serviço, roubo de informações financeiras ou sensíveis por meio de ataques de negação de serviço distribuídos (DDoS), campanhas de spam ou forçamento de sistemas. O ator da ameaça controla a botnet usando software de comando e controle.

Servidores de Comando e Controle

Um atacante utiliza um servidor C2 para enviar instruções a sistemas comprometidos por malware e recuperar dados roubados de dispositivos das vítimas. Habilitar esta política ATP bloqueia a comunicação com servidores C2 conhecidos, o que é fundamental para evitar que os atacantes se comuniquem com um software malicioso implantado nos dispositivos das vítimas.

Tráfego de Comando e Controle

Isso se refere ao tráfego de botnets que envia ou recebe comandos de e para servidores desconhecidos. O serviço Zscaler examina o conteúdo de solicitações e respostas para servidores desconhecidos. Habilitar esse controle na configuração do ATP bloqueia esse tráfego.

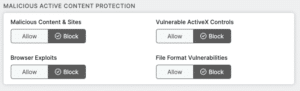

Bloqueie downloads maliciosos e explorações no navegador

Conteúdo e sites maliciosos

Websites que tentam baixar conteúdo perigoso para o navegador do usuário ao carregar uma página introduzem um risco considerável: esse conteúdo pode ser baixado silenciosamente, sem o conhecimento ou consciência do usuário. O conteúdo malicioso pode incluir kits de exploração, websites comprometidos e publicidade maliciosa.

Controles ActiveX vulneráveis

Um controle ActiveX é um programa de software para o Internet Explorer, frequentemente chamado de complemento, que executa funcionalidades específicas após o carregamento de uma página web. Atacantes podem usar controles ActiveX para se passar por software legítimo quando, na realidade, os usam para infiltrar o ambiente de uma organização.

Vulnerabilidades do navegador

Vulnerabilidades conhecidas do navegador da web podem ser exploradas, incluindo explorações direcionadas ao Internet Explorer e ao Adobe Flash. Apesar do Adobe ter encerrado o suporte ao complemento baseado em navegador em janeiro de 2021, componentes do Flash ainda são encontrados incorporados em sistemas, alguns dos quais podem ser críticos para a infraestrutura ou operações do centro de dados.

Frustre tentativas de fraude digital e mineração de criptomoedas com ATP

Detecção de Phishing com Inteligência Artificial

O phishing está se tornando mais difícil de combater com novas táticas, incluindo kits de phishing vendidos no mercado negro – esses kits permitem que os atacantes criem rapidamente campanhas de phishing e páginas da web maliciosas que podem ser atualizadas em questão de horas. As páginas de phishing enganam os usuários para que enviem suas credenciais, que os atacantes usam para comprometer as contas das vítimas.

Os ataques de phishing continuam sendo problemáticos porque até mesmo criminosos pouco sofisticados podem simplesmente comprar kits na dark web. Os atores de ameaças também podem atualizar páginas de phishing mais rapidamente do que a maioria das soluções de segurança destinadas a detectar e prevenir phishing podem acompanhar. Mas com o Zscaler ATP, você pode evitar compromissos de páginas de phishing do paciente zero em linha com detecção avançada baseada em IA.

Sites de Phishing Conhecidos

Os sites de phishing imitam sites legítimos de bancos e instituições financeiras para enganar os usuários, fazendo-os pensar que podem enviar com segurança números de conta, senhas e outras informações pessoais, que os criminosos podem então usar para roubar seu dinheiro. Ative esta política para evitar que os usuários visitem sites de phishing conhecidos.

Sites de Phishing suspeitos

O Zscaler pode inspecionar o conteúdo de um site em busca de indicadores de que é um site de phishing e, em seguida, usar a IA para interromper os vetores de ataque de phishing. Como parte de um método de ataque altamente comoditizado, as páginas de phishing podem ter uma vida útil de algumas horas, mas a maioria dos feeds de URL de phishing está 24 horas atrás – essa lacuna só pode ser abordada por uma capacidade capaz de interromper tanto os ataques de phishing novos quanto desconhecidos.

Chamada de Spyware

Sites de adware e spyware coletam informações dos usuários sem o conhecimento deles e as vendem para anunciantes ou criminosos. Quando o bloqueio de “Chamada de Spyware” é habilitado, o Zscaler ATP impede que o spyware ligue para casa e transmita dados sensíveis do usuário, como endereço, data de nascimento e informações de cartão de crédito.

Criptomineração

A maioria das organizações bloqueia o tráfego de criptomineração para evitar o cryptojacking, onde scripts ou programas maliciosos usam secretamente um dispositivo para minerar criptomoedas – mas esse malware também consome recursos e afeta o desempenho das máquinas infectadas. Habilitar “Bloquear” nas configurações de ATP impede que a criptomineração entre em seu ambiente por meio de dispositivos do usuário.

Sites de Adware e Spyware conhecidos

Os atores de ameaças criam sites com aparência legítima projetados para distribuir aplicativos potencialmente indesejados (PUA). Essas solicitações da web podem ser negadas com base na reputação do IP de destino ou nome de domínio. Escolha “Bloquear” na configuração de política de ATP para evitar que seus usuários acessem sites de adware e spyware conhecidos.

Tunelamento IRC

O protocolo Internet Relay Chat (IRC) foi criado em 1988 para permitir mensagens de texto em tempo real entre computadores conectados à Internet. Usado principalmente em salas de bate-papo (ou “canais”), o protocolo IRC também suporta transferência de dados, bem como comandos do lado do servidor e do cliente. Embora a maioria dos firewalls bloqueie o protocolo IRC, eles podem permitir conexões SSH. Hackers aproveitam isso para tunelar suas conexões IRC via SSH, contornar firewalls e exfiltrar dados. Ativar esta opção de política bloqueará o tráfego IRC de ser tunelado por HTTP/S.

Tunelamento SSH

O tunelamento SSH permite enviar dados com uma conexão SSH existente, com o tráfego tunelado por HTTP/S. Embora existam usos legítimos para túneis SSH, atores maliciosos podem usá-los como técnica de evasão para exfiltrar dados. O Zscaler ATP pode bloquear essa atividade.

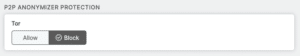

Anonimizadores

Os atacantes usam aplicativos anonimizadores para obscurecer o destino e o conteúdo que desejam acessar. Os anonimizadores permitem ao usuário contornar políticas que controlam o acesso a sites e recursos da Internet. Ativar esta opção de política bloqueia o acesso a sites de anonimizadores.

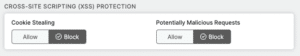

Bloqueie cross-site scripting (XSS) e outras solicitações web maliciosas

Cross-site scripting (XSS) é uma tática de ataque na qual atores mal-intencionados injetam scripts maliciosos em sites geralmente confiáveis. Os ataques XSS ocorrem quando um ator de ameaça usa um aplicativo web para enviar código malicioso, geralmente na forma de um script do lado do cliente, para outro usuário final.

Roubo de Cookies

O roubo de cookies, ou sequestro de sessão, ocorre quando atores mal-intencionados capturam cookies de sessão dos navegadores web dos usuários para que possam acessar dados sensíveis, incluindo detalhes pessoais e financeiros valiosos que, por sua vez, são vendidos na dark web ou usados para roubo de identidade. Os atacantes também usam cookies para se passar por um usuário e fazer login em suas contas de mídia social.

Solicitações potencialmente maliciosas

Variantes de solicitações XSS permitem que os atacantes explorem vulnerabilidades em um aplicativo web para que possam injetar código malicioso em um site. Quando outros usuários carregam uma página do servidor web de destino em seu navegador, o código malicioso é executado, expandindo o ataque exponencialmente.

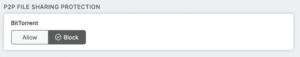

Previna comprometimento via compartilhamento de arquivos peer-to-peer (P2P)

Programas P2P permitem que os usuários compartilhem facilmente arquivos entre si pela internet. Embora existam usos legítimos para o compartilhamento de arquivos P2P, essas ferramentas também são frequentemente usadas para adquirir ilegalmente conteúdo protegido por direitos autorais ou protegido—e os mesmos arquivos de conteúdo podem conter malware incorporado dentro de dados ou programas legítimos.

BitTorrent

O serviço Zscaler pode bloquear o uso do BitTorrent, um protocolo de comunicação para transferências de arquivos descentralizadas suportado por vários aplicativos clientes. Embora seu uso tenha sido amplamente difundido, o tráfego global de torrents diminuiu de um pico de 35% em meados dos anos 2000 para apenas 3% de todo o tráfego global da Internet em 2022.

Tor

O Tor é um protocolo de anonimização P2P que oculta o destino e o conteúdo acessado por um usuário, permitindo que eles contornem políticas que controlam quais sites ou recursos da internet podem acessar. Com o Zscaler ATP, você pode bloquear o uso do protocolo Tor.

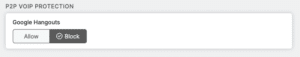

Evite a sobrecarga de largura de banda do VOIP

Embora conveniente para reuniões online, as ferramentas de videoconferência podem ser intensivas em largura de banda. Elas também podem ser usadas para transferir arquivos ou outros dados sensíveis. Dependendo do nível de tolerância a riscos de sua organização e do desempenho geral da rede, você pode querer limitar o uso do Google Hangouts por parte dos funcionários ou contratados.

Google Hangouts

Embora o uso de aplicativos de VOIP possa ser incentivado para economizar custos em relação às comunicações tradicionais baseadas em linhas terrestres, geralmente está associado ao uso intensivo de largura de banda. O Google Hangouts (também conhecido como Google Meet) requer que um único participante de chamada de vídeo atenda a um limite de largura de banda de saída de 3,2 Mbps. A largura de banda de entrada necessária começa em 2,6 Mbps para dois usuários e aumenta com participantes adicionais. No Zscaler ATP, você pode bloquear o uso do Google Hangouts para conservar largura de banda para outras aplicações críticas para o negócio.

Proteção abrangente, sempre ativa e em tempo real com Zscaler ATP

Claramente, há uma ampla gama de proteção que as organizações modernas precisam para fortalecer sua postura de segurança de forma contínua. A Proteção Avançada contra Ameaças da Zscaler oferece proteção sempre ativa contra ransomware, ameaças de dia zero e malware desconhecido como parte do conjunto mais abrangente de capacidades de segurança, alimentado pela maior nuvem de segurança do mundo – tudo isso sem custo adicional para os clientes do ZIA.

A ATP filtra e bloqueia ameaças direcionadas aos clientes do ZIA e, em combinação com o Firewall e a Sandbox da Zscaler, fornece uma prevenção de ameaças superior, graças a:

- Um conjunto totalmente integrado de serviços de segurança alimentados por IA que fecham lacunas de segurança e reduzem os riscos deixados por ferramentas de segurança de outros fornecedores. A Sandbox da Zscaler detecta malware de dia zero para proteção futura, enquanto o Firewall da Zscaler fornece IPS e controle de DNS e filtragem das últimas ameaças não relacionadas à web.

- Visibilidade de ameaças em tempo real para estar vários passos à frente dos atores de ameaças. Você não pode esperar que a ferramenta de outro fornecedor termine as varreduras agendadas para determinar se está seguro – isso coloca sua organização em risco. A proteção avançada contra ameaças da Zscaler monitora todo o seu tráfego o tempo todo.

- Contexto e correlação centralizados que fornecem a imagem completa para uma detecção e prevenção de ameaças mais rápidas. Medidas de cibersegurança em tempo real e preditivas, alimentadas por IA avançada, dão continuamente à sua equipe de TI ou segurança a capacidade de superar os atacantes.

- A capacidade de inspecionar 100% do tráfego com a nuvem de segurança da Zscaler distribuída em 150 pontos de presença em todo o mundo. Operando como um proxy nativo da nuvem, a Zscaler Zero Trust Exchange garante que cada pacote de cada usuário, na rede ou fora dela, seja totalmente inspecionado com capacidade ilimitada – incluindo todo o tráfego criptografado TLS/SSL.

Saia na frente dos invasores com proteção avançada impulsionada por IA! A NowCy é parceira certificada da Zscaler no Brasil e pode ajudar você a transformar a proteção da sua empresa.

Entre em contato conosco e saiba mais.

*Traduzido e adaptado do texto: Outpace Attackers with AI-Powered Advanced Threat Protection, de Brendon Macaraeg, publicado no blog Zscaler.

Perfil do Autor

Últimas Postagens

Cibersegurança24 de junho de 2024Zscaler Zero Trust Exchange alcança Classificação AAA no Teste SSE da CyberRatings 2024

Zero Trust29 de maio de 2024SSE Zscaler é líder na avaliação da Forrester Wave

Firewall13 de maio de 2024Case: CASU UFMG | Proteção de aplicações críticas na nuvem com NowCy e Fortinet

Cibersegurança19 de abril de 2024Cibersegurança na era da IA: Desafios, oportunidades e soluções emergentes