Neste artigo vamos explicar as diferenças entre o Zero Trust Firewall versus um Firewall de rede tradicional.

Inicialmente, o mercado e os clientes estavam satisfeitos com firewalls de rede tradicionais, que analisavam portas e protocolos. Em meados dos anos 2000, surgiram os firewalls de última geração, que incluíam outras dimensões, como filtro de acesso a sites baseado em categorias, controle de aplicativos e outros.

A filtragem de URL e as técnicas de proteção contra ameaças e dados evoluíram e se tornaram complementos integrais do firewall de próxima geração. Mas, à medida que os aplicativos migraram para a nuvem e os funcionários se conectam de qualquer lugar, esses firewalls de próxima geração estão se tornando ineficazes, exigindo a terceira onda de evolução — o firewall baseado em nuvem – como parte de uma arquitetura Zero Trust.

Então, por que há a necessidade de substituir os firewalls de última geração, além de serem considerados como uma solução de “última geração”? E o que pode substituí-los? Vamos responder a essa pergunta do ponto de vista do time de cibersegurança e operações de rede.

Os firewalls tradicionais não podem fazer Zero Trust

Primeiro, vamos começar com o fato de que os firewalls atuais não estão em conformidade com os princípios de confiança zero. O princípio mais básico de uma arquitetura de confiança zero é o acesso menos privilegiado. Os firewalls simplesmente não podem fazer isso no nível necessário para inspecionar o tráfego criptografado enquanto tomam decisões de acessibilidade para usuários que trabalham em vários dispositivos, de vários locais, em inúmeras redes desprotegidas. Os Firewalls tradicionais estão limitados a uma única localidade física e não podem analisar o tráfego de usuários distribuídos, trabalhando de dezenas de lugares diferentes.

Por outro lado, um firewall capaz de desempenhar seu papel em uma arquitetura Zero Trust conecta de forma rápida e segura um usuário ou dispositivo a um aplicativo ou carga de trabalho específica, aproveitando o acesso menos privilegiado definido por identidade, de acordo com o contexto e aplicação de políticas específicas, permitindo que os funcionários trabalhem de qualquer lugar usando a rede corporativa.

Os firewalls tradicionais são mais propícios a permitir a movimentação lateral

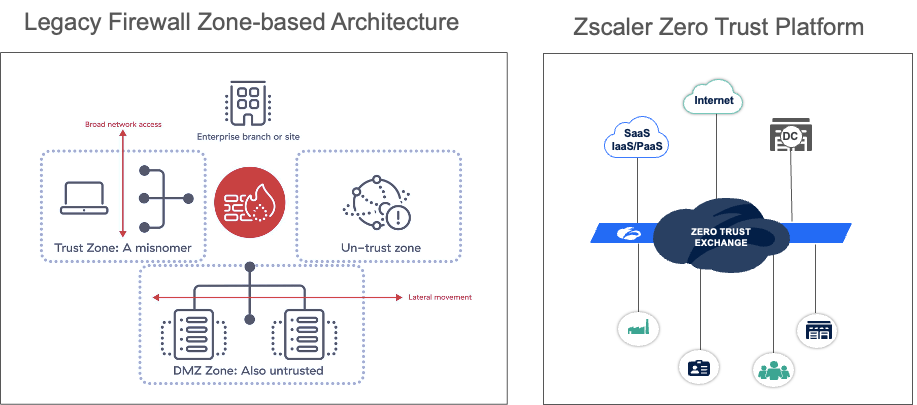

Tradicionalmente, os firewalls corporativos fornecem segmentação de rede baseada em zona e implementam técnicas anti-spoofing rudimentares. Se um endereço IP interno tiver origem na Internet ou na Zona Desmilitarizada (DMZ), ele será considerado “falsificado” e bloqueado. No entanto, a segmentação baseada em zonas ainda permite amplo acesso à rede e movimentos laterais, “permitindo” o tráfego intrazona. Infelizmente, se um invasor tiver acesso a um servidor DMZ, ele terá acesso a outros recursos nesta zona.

Portanto, um servidor de aplicação interno comprometido pode propagar malware para todos os usuários e dispositivos dentro da “ zona de confiança” por meio de “permissões” implícitas dentro da zona. Na verdade, “zona de confiança” é um nome impróprio e uma contradição com o princípio de confiança zero mencionado acima.

Exemplo de uma rede segmentada por zona para uma arquitetura Zero Trus centralizada, capaz de analisar todo o tráfego, independente do conceito de zona, com foco na identidade do usuário.

Os firewalls tradicionais são complexos de administrar

Os firewalls e dispositivos físicos são incrivelmente propensos a configurações incorretas. Na verdade, o Gartner relata que 95% das violações de firewall são causadas por configurações incorretas. Algumas das configurações incorretas mais comuns por um fornecedor de gerenciamento de firewall incluem permitir acesso SMTP ou ‘permitir qualquer serviço para qualquer lugar’, ICMP de entrada ou ping e assim por diante.

Além disso, ter firewalls de vários fornecedores amplifica em maior risco de configurações incorreta, o que pode levar a mais danos do que benefícios. Como os firewalls precisam estar conectados à Internet, eles próprios são vulneráveis. Além disso, permitir HTTP/HTTPS de entrada pode levar a ataques distribuídos de negação de serviço (DDoS).

Então, qual é a abordagem recomendada? Um Zero trust firewall capaz de fornecer segurança de confiança zero ajuda a reduzir a superfície de ataque de forma mais abrangente, pois será capaz de analisar todo o tráfego independente da localização física do usuário.

Como um gateway em nuvem, ele impõe as políticas de acesso corretas e faz o roteamento do tráfego de acordo com as permissões preestabelecidas e o nível de risco identificado. Alias, ele é menos propenso a erros devido a políticas uniformes orquestradas centralmente via portal de gerenciado em nuvem. Todos os serviços são inline, e a inspeção acontece usando a Tecnologia Single-Scan, Multi-Action (SSMA) que garante que não haja latência incremental na inspeção de pacotes.

Falta de escalabilidade horizontal e disponibilidade reduzida

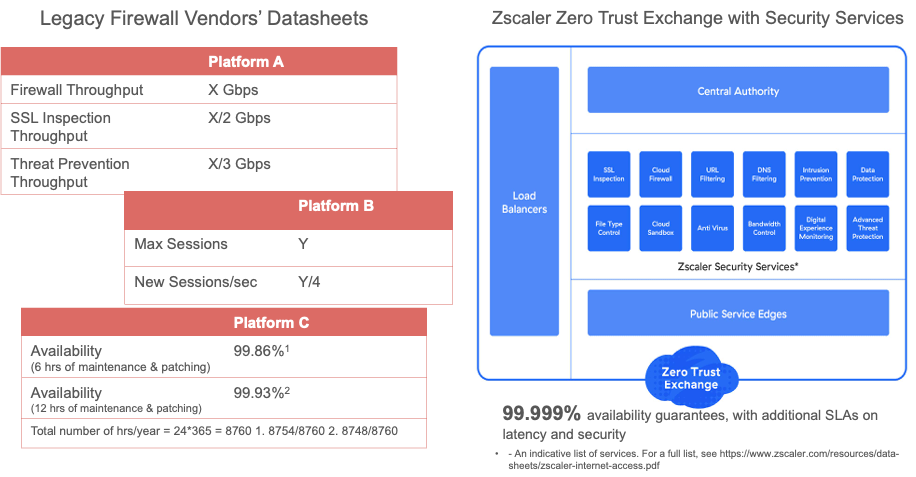

Se você observar o datasheet de dados de firewall tradicional, verá limites de X Mbps. Depois de ativar a inspeção TLS, esse desempenho listado cai pela metade. A prevenção de ameaças reduz ainda mais para um terço de seu desempenho original. Com 90% do tráfego sendo criptografado por TLS, seus firewalls sempre terão metade do desempenho anunciado.

Explosões repentinas de novas sessões/s podem levar a congestionamento e latência de rede, pois os dispositivos de firewall não são dimensionados horizontalmente como um serviço de nuvem. Assumindo correções trimestrais planejadas e não planejadas e manutenção de 1 a 3 horas, isso leva a pelo menos 6 a 12 horas de inatividade por ano, o que leva a uma disponibilidade de 99,86% a 99,93% na melhor das hipóteses.

Compare isso com um serviço de nuvem onde há escalabilidade horizontal, as preocupações com o hardware desaparecem. Não importa o tamanho do seu tráfego de rede ou os recursos de segurança ativados, a responsabilidade por escalar e redimensionar o firewall é do provedor de serviço, responsável pela tecnologia.

Ao trabalharmos com firewalls zero trust em nuvem não precisamos mais nos preocupar com o tamanho do firewall e com SLAs de manutenção de hardware e equipamentos físicos.

O exemplo abaixo ilustra a visão do datasheet de um firewall tradicional vs um firewall zero trust. O foco do firewall zero trust é fornecer serviços, sem repassar a preocupação com equipamentos aos clientes.

Comparação: firewalls legados vs. Firewall Zero Trust

| Firewalls tradicionais | Firewall Zero Trust | |

| Usuários e dispositivos | Quando os usuários se movem, os firewalls não se movem. Os usuários remotos não são protegidos por firewalls tradicionais fora da área de cobertura. | O usuário se conecta a qualquer um dos mais de 150 Datacenters em todo o mundo. Protege usuários e dispositivos em qualquer lugar, a qualquer hora, a qualquer momento. |

| Escala e desempenho | Limitado por escala fixa e desempenho que diminui quando ativamos recursos avançados de segurança, como por exemplo a inspeção SSL e o controle de aplicativos. | Os balanceadores de carga distribuem novas sessões/s para firewalls de nuvem com base na proximidade do usuário, desempenho atual e escala automatizados sem custo adicional para o cliente. |

Firewall Tradicional e seu alto custo operacional

A aplicação de patches e a manutenção resultam em perda de disponibilidade. Isso também resulta em altos custos operacionais que incluem equipe de TI especializada em todos os locais para manter, corrigir e atualizar firewalls. Com base nos estudos do relatório Secure Cloud Transformation, a jornada do CIO , as empresas economizam em média 50-85% em dispositivos de segurança, como firewalls na filial, quando migram para o um firewall zero trust centralizado em nuvem. Pois é responsabilidade do provedor de serviços do firewall em nuvem: manter, corrigir, gerenciar incidentes e emitir avisos para todos os serviços. Isso elimina os custos operacionais de manutenção dos firewalls nas localidades físicas.

Conclusão

Percebeu como Zero trust Firewall é a melhor solução para a sua empresa e oferece benefícios como maior produtividade, disponibilidade e segurança? A NowCy é especialista em soluções Zero Trust com com Firewall em nuvem, o que garante melhor utilização dos recursos, suporte diferenciado, maior performance e tranquilidade para a sua equipe se concentrar no que é mais importante para o seu negócio. Entre em contato e agende uma apresentação!

Quer ver o Zero Trust em ação? Solicite uma demonstração gratuita!

Perfil do Autor

- Leandro Lima

- Atualmente exerce a função de Diretor Tecnologia & Produtos na NowCy. Possui 12 anos de experiência em Infraestrutura de TI e Segurança da Informação. Atuando na coordenação e elaboração de projetos para organizações governamentais e privadas. Possuí dezenas de certificações profissionais, em destaque: Fortinet NSE 1, 2, 3, + Cisco CCNA R&S & CCNP R&S - ITIL - IPv6 Enginner - SentinelOne Core - Picus Security, dentre outras.

Últimas Postagens

Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa

Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades

Cibersegurança24 de maio de 2024ZTNA Fortinet – Como Funciona?

Cato17 de abril de 2024Cato Networks e a Revolução do SASE