Neste artigo vamos aprender um pouco mais sobre o SentinelOne EDR e o famoso recurso de Endpoint Detection and Response.

A solução SentinelOne vem se tornando referência na indústria de Cibersegurança, com reconhecimento de diversas instituições de avaliação independentes, como o Garther e o MITRE Engenuity.

Com sua tecnologia baseada em Inteligência Artificial (AI) e resposta autônoma, a solução SentinelOne é capaz de proteger e mitigar os mais modernos ataques cibernéticos.

Neste artigo, daremos um overview de um dos recursos mais interessantes e importantes da solução, o recurso de EDR (Endpoint Detection and Response) – capaz de proteger as aplicações, computadores e servidores da sua empresa, apoiando na investigação do incidente antes, durante e depois do ocorrido. Continue lendo este artigo para saber mais.

De onde vem a o termo EDR?

Antes de entrarmos em detalhes de como o SentinelOne EDR funciona, vamos entender a origem do termo EDR. Ele foi cunhado por Anton Chuvakin, da Gartner Blog Network, em 2013, como um meio de classificar um novo grupo de ferramentas ou recursos focados na detecção de atividades suspeitas em endpoint (computadores/servidores).

Tais ferramentas se diferem das soluções de segurança anteriores (os famosos antivírus), que tinham exclusivamente o foco na identificação e bloqueio do malware. Tais soluções eram distintas, porque seu objetivo era identificar atividades anômalas e fornecer alertas de segurança, que poderiam desencadear uma investigação mais aprofundada, em vez de simplesmente colocar o arquivo suspeito em quarentena.

Qual o objetivo de uma solução de EDR?

As soluções de EDR foram criadas para fornecer maior visibilidade sobre as ações e eventos executados nos endpoints, campo onde os antivírus tradicionais falham. O grande problema de uma solução tradicional e legada, é que o único modo de detecção de uma ameaça se baseia no conhecimento da assinatura do arquivo, normalmente seu hash.

Essa abordagem tem vários pontos fracos. Primeiro, os atacantes estavam começando a contornar a detecção dos antivírus baseados em assinatura, alterando o hash dos arquivos, adicionando bytes extras ou usando diferentes maneiras de criptografia de strings, que não podiam ser lidas pelas varreduras binárias das soluções tradicionais.

Segundo ponto, os hackers tinham como foco roubar dados e infligir danos por meio de ataques muito mais elaboradoras, que criptografavam os arquivos e em seguida executavam a exfiltração dos dados. As táticas evoluíram, agora novos ataques “sem arquivo” na memória são usados, explorando aplicativos vulneráveis nos endpoints, dentre outros.

As soluções de antivírus tradicionais e legadas não tem como lidar com esse novo mundo de táticas, técnicas e procedimentos. Neste ponto nasce a importância do EDR, entender o comportamento da ameaça a fim de classificá-la, independente da sua assinatura ser conhecida ou não.

Sentinelone EDR – O Futuro da proteção de Endpoint

O que difere uma solução de EDR do antivírus legado, é a capacidade de fornecer visibilidade do que está acontecendo na rede. Maior visibilidade significa uma maior necessidade de gerar, armazenar e processar dados para análise.

A tecnologia do Sentinelone EDR, é capaz de correlacionar uma grande quantidade de dados históricos por meio do uso de inteligência artificial, permitindo que o time de SOC das empresas obtenham uma análise aprofundada da causa raiz por de trás de uma ameaça.

A tecnologia do SentinelOne conhecida como ActiveEDR, é capaz de atribuir de forma autônoma um evento de endpoint a sua causa raiz, agilizando e facilitando a investigação dos analistas, além de capacitá-los a se defender contra-ataques avançados, pois revela os detalhes da execução de um ataque.

O ActiveEDR é capaz de identificar ações mal-intencionadas em tempo real, automatizando as respostas, ao mesmo tempo que permite uma busca fácil dos rastros que um ataque pode ter deixado na rede. Em termos práticos, com o SentinelOne EDR somos capazes de buscar por alterações em arquivos, endereços IP, chaves de registro, processos e outros pontos do sistema operacional.

Com essas informações em mãos temos o contexto ideal para saber o que aconteceu e responder ao incidente com maior precisão.

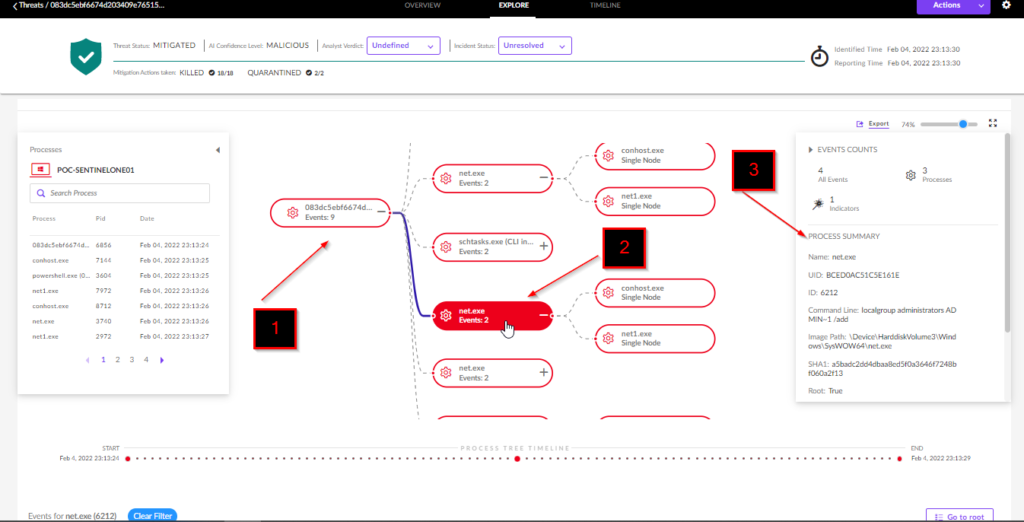

A imagem abaixo ilustra um processo de investigação na interface do SentinelOne EDR.

Sentinelone EDR – Investigando uma Ameaça

O SentinelOne EDR fornece recursos fundamentais para uma investigação profunda, pois agrega diversos dados de telemetria por meio da tecnologia de inteligência artificial. Priorizando os alertas que representam ameaças reais ao ambiente com um baixo número de falsos positivos.

Os alertas são gerados e as ações são agrupadas por meio do recurso de TrueContext & Storyline, que cria uma linha do tempo das ações executadas pela ameaça, economizando muito tempo dos analistas. Com base no contexto e na linha do tempo, é possível entender a história da ameaça, desde a primeira execução na máquina da vítima.

A imagem abaixo ilustra a tecnologia de TrueContext & Storyline exclusiva da solução, construindo uma linha de ações a partir de uma causa raiz.

Por meio da identificação de um evento denominado 083dc5ebf6674d – indicado pela seta número 1 na imagem, o SentinelOne EDR criou uma lista de ações e alterações feitas pela ameaça na máquina da vítima.

Logo após o início das ações maliciosas, o malware em questão executou a aplicação net.exe, indicado pela seta com o número 2 na imagem.

Na seta número 3, podemos obter as informações detalhadas da execução desta etapa do ataque, como por exemplo, a execução do comando “localgroup administrators ADMIN~1 /add” – feito pelo malware.

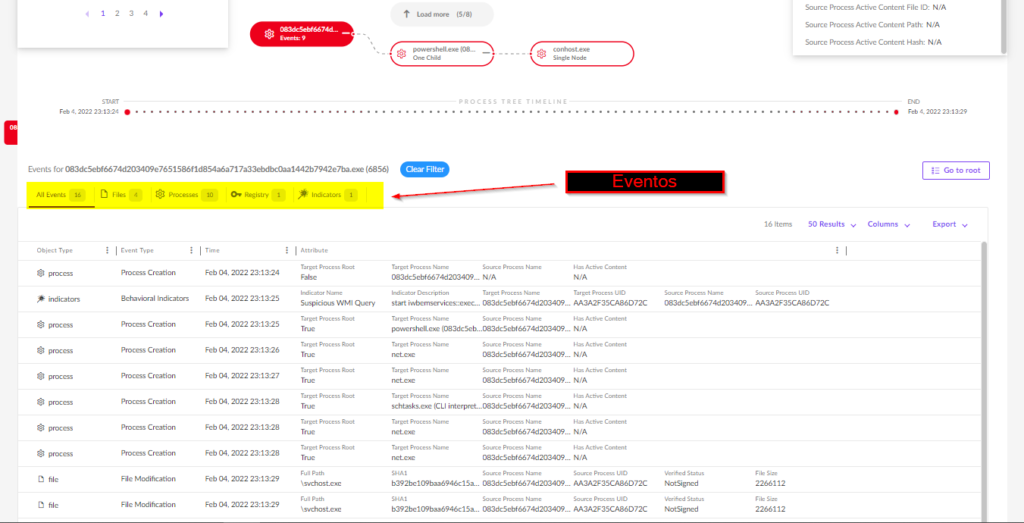

Além disso, o SentinelOne EDR agrupa todos as alterações executadas pelo malware/ameaça, possibilitando uma avaliação segmentada por categoria. No exemplo da execução do malware abaixo, foram identificadas ações em arquivos (files), processos (processes), registro (registry), gerando a presença de um indicador de comportamento (indicators). A imagem exemplifica a explicação.

OBS: Além dos agrupamentos de eventos acima, o SentinelOne EDR é capaz de registrar comunicações de IP e DNS, estendendo ainda mais a visibilidade do ocorrido.

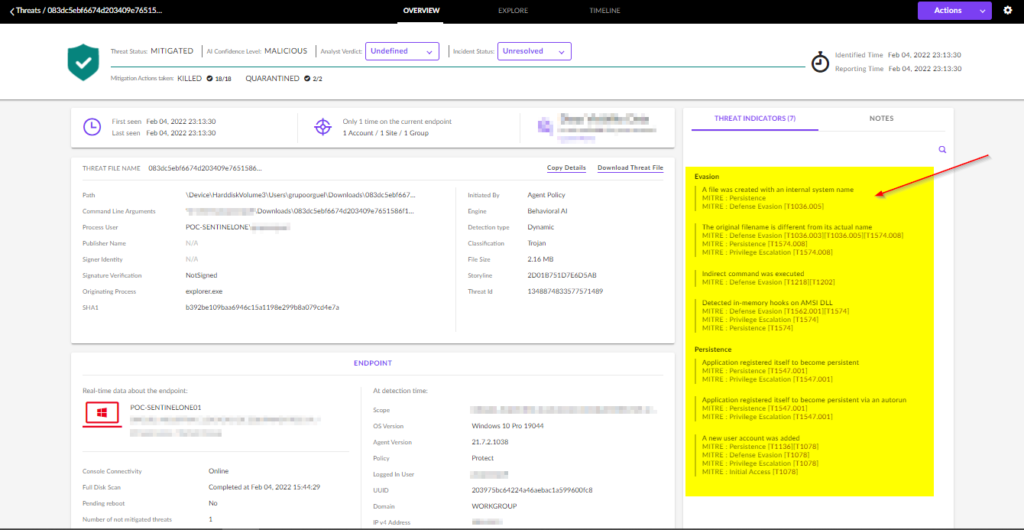

Uma outra funcionalidade incrível da tecnologia do SentinelOne EDR, é a correlação das etapas do ataque do malware com as táticas, técnicas e procedimentos da matriz do MITRE. Neste aspecto, o SentinelOne é capaz de apresentar os indicadores de ameaça de forma detalhada, capacitando as equipes de segurança e os administradores de TI a reconhecer os estágios do ataque.

Essa funcionalidade tem um poder enorme, pois fornece uma visibilidade sem precedentes sobre os ataques cibernéticos em execução no ambiente. Essa tecnologia da SentinelOne recebeu recentemente a nota máxima em uma avaliação técnica independente do MITRE Engenuity.

OBS: Dou mais detalhes sobre essa avaliação neste artigo aqui.

A imagem abaixo ilustra essa explicação e como o SentinelOne EDR correlaciona a execução da ameaça com a matriz do MITRE.

Conclusão – SentinelOne EDR

Uma solução de antivírus tradicional não é capaz de lidar com as mais recentes ameaças cibernéticas, deixando uma lacuna em termos de detecção e visibilidade. Na medida que os hackers desenvolvem novas táticas e habilidades, é necessária uma solução que habilite o time de segurança e os administradores de TI na condução de investigações mais profundas, sobre o que acontece na rede. A tecnologia do SentinelOne EDR, é capaz de armazenar os dados de tudo que acontece nos endpoints e em questão de segundos, prevenir, detectar e responder a ataques de malwares, como o Ransomware.

O Sentinelone agrega em uma única interface um conjunto de funcionalidades avançadas, que de forma fácil e amigável possibilita uma investigação profunda e de fácil compreensão. A tecnologia de ActiveEDR pode ser usado por empresas independentemente dos recursos, desde analistas avançados de SOC até equipes de segurança iniciantes, fornecendo a capacidade de corrigir ameaças automaticamente e se defender contra-ataques avançados.

Percebeu como a SentinelOne EDR é a melhor solução para a sua empresa e oferece benefícios como maior produtividade, disponibilidade e segurança? A NowCy é parceira reconhecida e especialista em soluções de segurança SentinelOne Brasil ,o que garante melhor utilização dos recursos, suporte diferenciado, maior performance e tranquilidade para a sua equipe se concentrar no que é mais importante para o seu negócio. Entre em contato e agende uma apresentação!

Quer ver o SentinelOne em ação, solicite uma demonstração gratuita!

Perfil do Autor

- Leandro Lima

- Atualmente exerce a função de Diretor Tecnologia & Produtos na NowCy. Possui 12 anos de experiência em Infraestrutura de TI e Segurança da Informação. Atuando na coordenação e elaboração de projetos para organizações governamentais e privadas. Possuí dezenas de certificações profissionais, em destaque: Fortinet NSE 1, 2, 3, + Cisco CCNA R&S & CCNP R&S - ITIL - IPv6 Enginner - SentinelOne Core - Picus Security, dentre outras.

Últimas Postagens

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike

Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa

Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades

Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades