Nos últimos anos, a computação em nuvem emergiu como a melhor escolha para a maioria das novas cargas de trabalho digitais criadas por organizações. A facilidade de uso, escalabilidade e o conjunto diversificado de serviços em nuvem tornam a mudança para a computação em nuvem mais relevante e cada vez mais adotada.

No entanto, um novo ambiente de TI traz seus próprios desafios de segurança. Segundo o Relatório de Segurança em Nuvem 2024 da Sentinel One, mais de 87% das organizações afirmam que possuem muitas ferramentas de segurança em nuvem, resultando em fadiga de alertas contínua para as equipes de segurança. O Offensive Security Engine™ (OSE), um recurso automatizado de red teaming do Cloud Native Security, o CNAPP sem agente Sentinel One, elimina falsos positivos, permitindo que as equipes de segurança em nuvem foquem nos problemas realmente exploráveis.

Este artigo explica como o OSE prioriza vulnerabilidades críticas exploráveis com caminhos de exploração verificados e respaldados por evidências.

Desafios enfrentados pelas equipes de segurança em nuvem

A segurança em nuvem apresenta um conjunto único de desafios decorrentes do modelo de responsabilidade compartilhada , onde os provedores de serviços em nuvem e os clientes compartilham o dever por proteger a infraestrutura e os dados. O erro humano também desempenha um papel significativo, pois pequenos erros de configuração por administradores de nuvem podem criar vulnerabilidades exploráveis. Esses erros são muitas vezes agravados pela natureza dinâmica e escalável dos ambientes de nuvem, tornando difícil para os clientes compreender seu perfil de risco e postura de segurança e manter práticas de segurança consistentes.

Além da falta geral de integração entre ferramentas e dados de segurança e da escassez de talentos experientes em segurança, o maior desafio que afeta as equipes de segurança em nuvem hoje é a fadiga de alertas. A quantidade de ferramentas usadas pelas equipes de segurança gera um grande volume de alertas, muitos dos quais acabam sendo falsos positivos. Cerca de 45% de todos os alertas que chegam à equipe de operações de segurança são falsos positivos. Sem priorização entre os alertas, as equipes de segurança passam a maior parte do tempo trabalhando em alertas que não são os mais urgentes em sua infraestrutura de nuvem específica.

O processo de resolução de alertas é centrado no ser humano, onde cada alerta é verificado por um membro da equipe de segurança, afetando diretamente o tempo médio de resolução (MTTR). Mais de 25% dos entrevistados no Relatório de Segurança em Nuvem 2024 sentiram que seu processo de resolução de segurança era deficiente, significando que menos de 70% dos alertas são investigados dentro de 24 horas após serem notificados. Na era atual da IA, onde os ataques são automatizados e podem ocorrer em velocidade de máquina, este processo de validação e priorização centrado no ser humano é altamente suscetível a ser comprometido em um ataque cibernético coordenado.

As equipes de segurança precisam urgentemente de uma solução que as ajude a superar a enxurrada de alertas gerados pelas ferramentas de segurança com base em um número crescente de eventos na nuvem, para descobrir automaticamente os alertas verdadeiramente exploráveis.

Apresentando o Cloud Native Security | Sentinel One

O Cloud Native Security (CNS) é o componente sem agente da solução Singularity Cloud Security da Sentinel One. O Singularity Cloud Security fornece as melhores percepções e visibilidade sem agente com uma poderosa proteção contra ameaças baseada em agente e uma solução de resposta para fornecer um CNAPP moderno e abrangente.

O OSE é uma capacidade diferenciadora do CNS que elimina falsos positivos e ajuda as equipes de segurança a priorizar e corrigir os problemas mais importantes. Uma vez que o CNS inventaria os ativos da nuvem, o OSE começa a simular ataques inofensivos na infraestrutura da nuvem para fornecer caminhos de exploração verificados que vão além dos caminhos de ataque teóricos e identificam vulnerabilidades realmente exploráveis. Qualquer novo ativo na nuvem que seja instanciado é automaticamente incluído na avaliação pelo OSE.

O OSE não apenas prioriza o alerta explorável, mas também fornece automaticamente evidências de explorabilidade junto com cada alerta, economizando o tempo normalmente gasto na reprodução da exploração e prova de sua aplicabilidade. Essas evidências são apresentadas junto com cada alerta na forma de uma captura de tela que prova a explorabilidade, acelerando a comunicação e colaboração necessárias entre as partes interessadas, como as equipes de nuvem, TI, segurança e desenvolvimento.

O OSE também se integra aos serviços de ticketing populares como o JIRA, permitindo que o analista de segurança crie o ticket de remediação diretamente do console CNS. Ao orquestrar de maneira suave todo o processo de priorização, reprodução e remediação, o OSE ajuda os clientes a priorizar e resolver os problemas que mais importam.

O Offensive Security Engine™ Sentinel One em ação

Aqui estão três exemplos de explorações em nuvem para mostrar o OSE e a eficácia do CNS em identificar e priorizar problemas verificados.

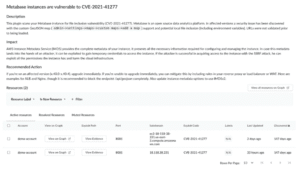

1. Instância do Metabase vulnerável ao CVE-2021-41277:

Uma das técnicas que o OSE usa é a varredura para explorações baseadas em CVE em toda a infraestrutura de nuvem integrada. À medida que mais CVEs são descobertos e listados, novas explorações são adicionadas ao OSE para verificar sua aplicabilidade ao ambiente do cliente. Após a avaliação do OSE, as equipes de segurança podem ignorar a longa lista de CVEs potencialmente impactantes e focar nos alertas destacados pelo OSE, que são os alertas realmente exploráveis. Neste exemplo, veremos como o Metabase, uma popular plataforma de análise de dados de código aberto afetada pelo CVE-2021-41277, é detectado pelo OSE.

Cada alerta no console CNS começa com uma descrição do alerta, seu impacto e a ação de remediação recomendada. Na parte inferior do console, há uma tabela contendo o recurso afetado e outros detalhes do recurso, como a porta vulnerável ou subdomínio para acessibilidade pública e duas outras ações para cada recurso:

- Visualizar no Gráfico: Opção para visualizar o alerta usando o CNS Graph Explorer.

- Ver Evidências: Fornece evidências visuais da explorabilidade.

As evidências fornecidas para cada alerta dependem do tipo de exploração detectada pelo Offensive Security Engine™ e incluem o comando e a resposta suficientes para provar a explorabilidade.

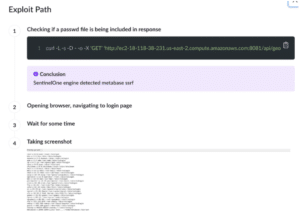

Neste caso, a evidência mostra o comando curl exato usado para testar a exploração para o CVE-2021-41277. O comando solicita o arquivo de senha usando a API GeoJSON e retorna uma captura de tela do arquivo de senha como resposta.

O alerta também permite tickets rápidos integrando-se às principais plataformas de gerenciamento de tickets, para que a ação de remediação possa ser rapidamente atribuída, acompanhada e realizada. Esta priorização e gerenciamento de alertas críticos de ponta a ponta torna o CNS essencial para a segurança em nuvem. Esta confiança também é refletida no mercado, com o Singularity Cloud Security da Sentinel One sendo a plataforma CNAPP mais premiada no G2.

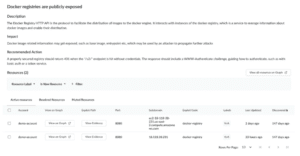

2. Registro Docker publicamente exposto | Má configuração afetando Kubernetes

A mudança para plataformas em nuvem permitiu a adoção generalizada de pilhas tecnológicas modernas como containers, Kubernetes e serverless. Um registro Docker é um repositório centralizado onde imagens Docker são armazenadas, gerenciadas e distribuídas. Permite que os usuários façam upload, compartilhem e baixem imagens de contêineres para suas aplicações.

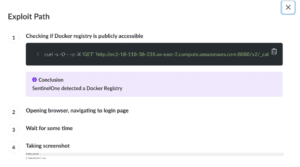

Se um registro Docker for acidentalmente exposto publicamente, pode expor qualquer informação relacionada à imagem Docker, como a imagem base e o ponto de entrada, que o invasor pode usar para propagar o ataque. Neste exemplo específico, o OSE identifica um registro Docker publicamente acessível situado na conta de nuvem.

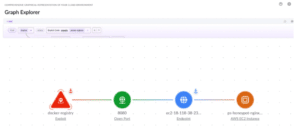

Acessando o alerta no console CNS, os clientes podem visualizar rapidamente o ataque via Graph Explorer para mostrar os caminhos de exploração verificados exatos que um atacante tomaria para explorar este registro Docker específico.

Este alerta fornece evidências de explorabilidade compartilhando uma captura de tela do conteúdo do registro que está publicamente disponível. Neste alerta específico, o registro vulnerável está vazio. O OSE também compartilha o comando curl exato enviado para acessar o registro para que a verificação possa ser repetida.

Este é um excelente exemplo de como o OSE não se concentra apenas em alertas devido a CVEs, backdoors ou ataques à cadeia de suprimentos de software, mas também protege outras partes do ciclo de vida do desenvolvimento de aplicações, como configurações incorretas de repositórios de código. Além disso, com integrações nas principais plataformas de ticketing, o CNS facilita a colaboração entre as equipes de segurança e desenvolvimento para que ações de remediação rápidas possam ser tomadas, protegendo assim o cliente de possíveis roubos de código e informações.

3. Configurações incorretas na nuvem | Exclusão imprópria de buckets S3

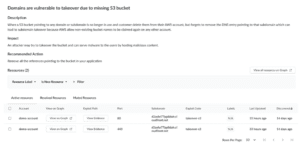

Neste exemplo, mostramos como o OSE ajuda a fornecer cobertura para ativos baseados em nuvem que são propensos a serem configurados incorretamente devido a erro humano. Buckets S3 excluídos de forma inadequada representam riscos de segurança significativos, incluindo permissões de acesso residuais, vulnerabilidades de reutilização de nomes de buckets, exposição de dados e potencial para ataques de phishing ou engenharia social. Os invasores podem explorar políticas IAM antigas ou recriar rapidamente um bucket com o mesmo nome para interceptar ou manipular dados, levando a acesso não autorizado, violação de dados e interrupções de serviço.

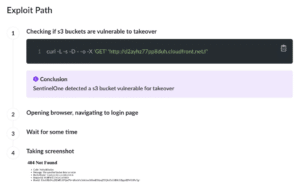

Neste caso, veremos como um bucket S3 excluído de forma inadequada, uma vez identificado, é populado no console CNS e a prova de explorabilidade apresentada com o alerta.

As evidências apresentadas neste caso são primeiro uma simples solicitação GET HTTP para o caminho base e, em seguida, a resposta ao comando com um erro “o bucket especificado não existe”. A partir desta mensagem de erro, um invasor pode obter o nome do bucket excluído e o domínio, que podem ser usados para realizar uma tomada de conta.

Conclusão

Com o advento e a aplicação de ataques maliciosos baseados em IA, os atores de ameaças têm impedido a resposta dos praticantes de segurança em nuvem. À medida que a adoção da nuvem aumenta, o erro humano e os ataques cibernéticos só aumentarão. Para proteger de forma abrangente os ambientes de nuvem contra invasores, a Singularity Cloud Security da Sentinel One aproveita o poder da IA para fornecer segurança cibernética de classe mundial aos seus clientes.

Com sua capacidade Offensive Security Engine, o CNS ajuda a priorizar alertas fornecendo alertas verificados exploráveis. Esta priorização economiza o tempo desperdiçado pelas equipes de segurança ao vasculhar uma montanha de alertas que outras ferramentas geram e promove a colaboração entre as equipes de segurança e DevOps.

Saia na frente dos invasores com proteção avançada impulsionada por IA! A NowCy é parceira certificada Sentinel One no Brasil e pode ajudar você a transformar a proteção da sua empresa.

Entre em contato conosco e saiba mais.

*Traduzido e adaptado do texto: “Singularity Cloud Native Security | Eliminate False Positives and Focus On What Matters”, de Anand Prakash & Siddhanta Chaudhary, do blog Sentinel One.