O que é Arquitetura Zero Trust?

Na última década com a evolução da tecnologia e dos meios de conexão, como a maior capacidade dos links de Internet, por exemplo, as empresas começaram a descentralizar seus dados, aplicativos e serviços. É comum um único negócio possuir vários ambientes e mais de um provedor de nuvem pública.

Essa descentralização impõe desafios significativos para a estratégia de segurança tradicional, acostumada com a delimitação do perímetro LAN / WAN e com os dados confinados em somente um local, dentro do controle do departamento de tecnologia da informação.

Esse cenário é complexo, pois a segurança de rede agora deve acompanhar os dados e os usuários onde eles estão. Porém surge um desafio, como proteger os dados e os usuários em constante mudança e transformação?

Neste aspecto nasce a arquitetura Zero Trust, para apoiar as empresas na estratégia de modernização da sua segurança, com foco em proteger seus ativos mais valiosos de forma distribuída, independente da sua localização física e geográfica.

A abordagem central da arquitetura Zero Trust é que não existe mais borda de rede ou perímetro, assumindo que todos os usuários são uma ameaça em potencial, mesmo que estejam dentro da rede da empresa.

Lidar com esse paradigma é aceitar que um usuário pode sair do perímetro de segurança, ter acesso a um malware e voltar para dentro da rede, ou acessar a VPN e contaminar um servidor de banco de dados, dando acesso a um hacker a todo o ambiente.

Avaliando a Abordagem da Arquitetura Zero Trust

A abordagem Zero Trust se baseia na lógica que um usuário ou serviço nunca é confiável, mesmo fazendo parte da rede da sua empresa. Um jargão muito popular quando falamos da arquitetura Zero Trust é “nunca confie, sempre verifique”.

No mundo digital, onde os dados estão por toda a parte e os usuários distribuídos, em home office ou em constante mudança de localidade física, usando vários dispositivos e acessando redes inseguras, de bares, restaurantes ou aeroportos, nunca confiar é uma regra para aprimorar o controle de acesso, garantindo a avaliação contínua e o máximo de visibilidade.

Uma arquitetura Zero Trust deve levar em consideração 3 princípios fundamentais:

- Acesso com privilégio mínimo: Uma arquitetura de Zero Trust bem fundamentada deve permitir o acesso somente as informações que o usuário precisa, nem mais, nem menos. Deve permitir o controle granular do acesso com políticas bem definidas. Isso limita a capacidade de um malware se mover lateralmente na rede e reduz a chance da ocorrência de vazamento de dados (exfiltração de dados).

- Microsegmentação: Uma arquitetura de Zero Trust bem fundamentada deve possuir tecnologia para segmentar a rede de forma mais granular possível. Se um usuário precisa acessar somente um servidor na rede 192.168.1.0/24, ele deve ter acesso somente a este servidor, mesmo que existam outros servidores na mesma rede. Isso aprimora a proteção, evitando que agentes não autorizados ou mal-intencionados varram a rede em busca de outros servidores ou serviços.

- Ter controle sobre os dados: Uma arquitetura de Zero Trust bem fundamentada deve possuir mecanismos de controle sobre os dados, limitando o que os usuários podem fazer com as informações assim que recebem o acesso. Exemplo: Você deve ter controle sobre o envio de documentos confidenciais pelo WhatsApp, independente de onde o usuário use o aplicativo (em casa ou no trabalho). Além disso, deve ser capaz de revogar o acesso a um servidor de arquivos ou bloquear o envio de dados para uma aplicação em nuvem, como por exemplo, o Google Drive.

Como implementar a Arquitetura Zero Trust na sua empresa?

Implementar uma arquitetura Zero Trust exige planejamento e conhecimento. Antes de iniciar um projeto devemos conhecer todos os componentes envolvidos na arquitetura, pois cada um fornece um conjunto de recursos, que em sinergia entregam o resultado esperado: “nunca confie, sempre verifique”.

O primeiro passo para implantação diz respeito ao planejamento dos acessos e a construção de políticas granulares, é impossível implantar um projeto de Zero Trust sem conhecimento de quem tem acesso ao que dentro da sua infraestrutura de rede e aplicações.

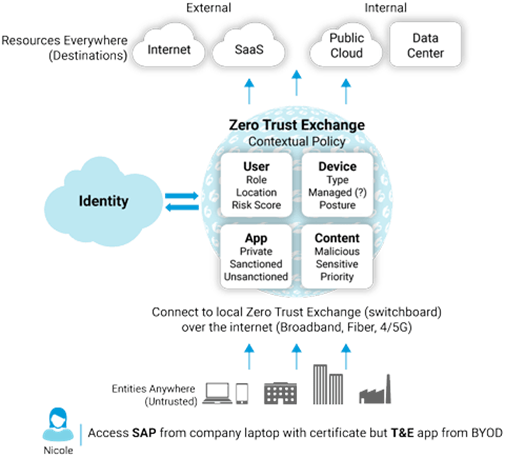

Para receber acesso a aplicações internas e externas o usuário precisa passar por uma avaliação de postura que leva em consideração:

- Qual dispositivo o usuário está usando? Ele é permitido na empresa?

- De qual local o usuário está acessando a rede da empresa? É uma rede permitida?

- O conteúdo que ele está solicitando acesso é sensível?

- Qual é o tipo do aplicativo que o usuário quer acessar? Ele tem acesso?

A imagem abaixo ilustra brevemente o contexto:

O segundo passo para implementar o modelo Zero Trust é considerar que será necessário integrar vários elementos de segurança em uma solução homogênea, que permita que a segurança seja aprimorada em fases. Uma pilha Zero Trust deve possuir as seguintes tecnologias:

- Firewall de Próxima Geração

- Você precisará de uma ferramenta que fornece proteção de rede, como filtro de conteúdo WEB, análise de tráfego criptografado, controle de banda, microsegmentação de rede e controle de aplicativos. Além de permitir o acesso do usuário baseado em quem ele é e o que precisa acessar.

- Data Loss Prevention (DLP)

- Você precisará de uma ferramenta que impeça o vazamento de dados, fornecendo visibilidade de como os dados da sua empresa estão sendo usados e para onde eles estão indo.

- Monitoramento Contínuo

- Você precisará de uma ferramenta que forneça visibilidade, para que seu time de segurança verifique sempre o que está acontecendo e quem está acessando os dados e sistemas do seu negócio.

- Acesso remoto seguro

- Você precisará de uma ferramenta que forneça acesso seguro a usuários remotos ou em home office. Com a capacidade de substituir as conexões VPN por políticas universais que concedem acesso com base na identidade e no contexto de um usuário.

Conclusão

Antes de tudo, falar em Zero Trust é falar de estratégia e contexto de acesso. Uma arquitetura bem definida e desenhada torna a experiência do usuário mais simples, ao mesmo tempo que aprimora a proteção da sua empresa contra ameaças cibernéticas.

Entenda as necessidades de acesso, decida quem pode ter acesso ao quê dentro e fora da rede da sua empresa. Em um mundo digital onde as ameaças podem vir de fora para dentro e de dentro para fora, a arquitetura Zero Trust fornece um diferencial em termos de segurança, gestão e compliance, protegendo dados, usuários e aplicações.

Muitas empresas ao redor do mundo estão migrando do modelo de acesso tradicional para uma arquitetura Zero Trust, com dezenas de benefícios, agregando segurança, visibilidade e controle sobre os usuários e dispositivos.

Percebeu como a arquitetura Zero Trust é a melhor solução para a sua empresa e oferece benefícios como maior produtividade, disponibilidade e segurança? A NowCy é especialista em soluções Zero Trust, o que garante melhor utilização dos recursos, suporte diferenciado, maior performance e tranquilidade para a sua equipe se concentrar no que é mais importante para o seu negócio. Entre em contato e agende uma apresentação!

Perfil do Autor

- Leandro Lima

- Atualmente exerce a função de Diretor Tecnologia & Produtos na NowCy. Possui 12 anos de experiência em Infraestrutura de TI e Segurança da Informação. Atuando na coordenação e elaboração de projetos para organizações governamentais e privadas. Possuí dezenas de certificações profissionais, em destaque: Fortinet NSE 1, 2, 3, + Cisco CCNA R&S & CCNP R&S - ITIL - IPv6 Enginner - SentinelOne Core - Picus Security, dentre outras.

Últimas Postagens

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração

Segurança ofensiva28 de agosto de 2024Pentest: O que é, importância e como proteger sua empresa com Testes de Penetração Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike

Cibersegurança7 de agosto de 2024Sentinel One: como a solução se destaca versus a CrowdStrike Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa

Cibersegurança19 de junho de 2024O que é Phishing e como proteger sua empresa Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades

Firewall11 de junho de 2024SD-WAN Fortinet: O que é e quais suas funcionalidades